Содержание

Современный маркетинг живёт данными из десятков источников: рекламных кабинетов, CRM, сервисов аналитики, платформ подрядчиков. К 2026 году эта сложная сеть станет ещё больше, а каждый новый элемент в ней будет потенциальной угрозой. Если у вас нет единых правил работы с данными, риски утечки или компрометации будут расти вместе с инфраструктурой.

Подпишись на Telegram

Последствия таких инцидентов выходят далеко за рамки репутационного ущерба. Прямые финансовые потери, судебные иски, штрафы регуляторов и подорванное доверие клиентов — реальная цена уязвимости. Особенно это критично для энтерпрайз-компаний из финансов или медицины, где требования к защите маркетинговых данных уже сравнимы с безопасностью платёжных систем или конфиденциальных данных пациентов.

Поэтому сегодня важно думать не о количестве инструментов, а о создании цельной защищённой экосистемы. Единая архитектура, прозрачные процессы и общие правила для всех данных — такой подход не только снижает риски, но и делает маркетинг более управляемым и эффективным. Разберёмся, как всё это реализовать на практике.

сквозную аналитику?

по аналитике от Roistat

Риски и угрозы безопасности данных для маркетинговых подразделений

База: чем больше внешних сервисов — тем сложнее всё держать под контролем. Каждое новое подключение, аккаунт или API-ключ открывает ещё одно окно для потенциальной атаки. Риск может возникнуть на любом этапе: когда вы даёте доступ подрядчику, внедряете очередной инструмент для аналитики или просто выгружаете отчёт.

Причём современные схемы преступных атак стали значительно сложнее. Среди ключевых сценариев:

- Взлом рекламных кабинетов

Злоумышленники получают доступ[1] и перенастраивают кампании: перенаправляют бюджет, меняют аудиторию или похищают накопленные сегменты.

- Фишинг на маркетологов

Целенаправленные письма или сообщения, чтобы выманить у сотрудников[2] логины, пароли или доступы к ключевым сервисам.

- Атаки через подрядчиков

Используются слабые места в инструментах или процессах внешних команд[3], через которые можно проникнуть в основную инфраструктуру.

- Перехват трафика

Если каналы передачи данных настроены небрежно — информацию можно перехватить[4] до того, как она попадёт в защищённое хранилище.

- Незаметная утечка внутренних сегментов

Самый коварный сценарий, когда внутренние данные (например, сегменты для персонализации) постепенно и незаметно копируются[5] или передаются наружу.

Любой из этих инцидентов ведёт не только к утрате конфиденциальности, но и к прямым бизнес-потерям. Особенно серьёзны последствия для компаний, которые подпадают под действие ФЗ-152, ФЗ-187 или отраслевых стандартов.

Отраслевые риски для компаний из медицины, финансов и недвижимости

Для данных сфер маркетинговые данные — это не просто инструмент привлечения клиентов, а часть ключевых бизнес-процессов.

В финансовом секторе они применяются для оценки поведения клиентов, кредитного скоринга, управления воронками и выявления аномалий.

В медицинских организациях — для записи пациентов, обработки обращений, маршрутизации коммуникаций и управления загрузкой подразделений.

На рынке недвижимости — для работы с лидами, сегментирования аудитории, прогнозирования конверсий и управления загрузкой подразделений.

Утечка или компрометация такой информации ведёт к конкретным проблемам:

- использованию клиентских сегментов для несанкционированных коммуникаций и переманивания клиентов;

- изменению настроек рекламных кампаний и каналов, что приводит к перенаправлению входящих заявок на сторонние ресурсы или нерелевантные площадки;

- смене логики обработки и распределения лидов (этапов воронки, условий приоритизации, маршрутизации в CRM), что нарушает стандартные процессы работы;

- получению доступа к конфиденциальным данным пациентовили объектным подборкам.

Для перечисленных отраслей критично не только обеспечить сохранность маркетинговых данных, но и исключить нелегальные изменения. Ведь если информация будет даже немного скорректирована, это может исказить аналитику и привести к неверным бизнес-решениям. А восстановление будет дорогим и долгим.

Вдобавок маркетинговые команды работают с постоянно меняющимися каналами, сервисами и интеграциями. Поэтому в подобных условиях ключевым элементом становится единая система аналитики, которая централизует сбор и обработку данных, упрощает управление доступами и позволяет контролировать весь маркетинг из одного инструмента.

Архитектура безопасности маркетинговой аналитики в 2026 году

Прежде чем выбирать защищённый сервис, важно выстроить внутренние процессы. Это фундамент, который минимизирует риски инцидентов на ранних этапах. Поговорим о ключевых этапах.

1. Чёткое распределение прав доступа

Она должна быть формализована и закреплена в регламентах. Для каждой роли — от маркетолога до подрядчика — прописывается минимально необходимый набор прав. Например, внешний специалист получает доступ только к тем данным, которые нужны для его задачи. И только на время работы.

2. Закрытая структура маркетинга

Ключевые системы — CRM, аналитика, хранилища — лучше держать внутри защищённого контура компании. Внешние сервисы подключаются не напрямую, а через специальные шлюзы с контролем доступа. Так вы резко сокращаете возможности для вмешательства извне.

3. Централизованный аудит ключевых процессов

Каждое действие — подключение интеграций, изменение настроек, авторизация пользователей и т.д. — должно автоматически фиксироваться в единой системе отчётов. Это обеспечивает полную прозрачность: кто, что, когда и с помощью чего сделал. Выявление даже единичного нетипичного события (нестандартного входа, необычной выгрузки или изменения прав доступа) — серьёзное основание для внутренней проверки.

Если использовать платформу, в которой аудит событий реализован в качестве базовой функции, такой контроль можно проводить системно. Вместо реагирования на произошедшие атаки встроенные системы постоянно анализируют потоки данных и поведение пользователей в реальном времени. Они автоматически находят подозрительные действия и мгновенно сигнализируют о них, позволяя блокировать инцидент до того, как он нанесёт ущерб.

4. Разделение доступа между маркетингом и продажами

Маркетологам для аналитики обычно не нужны персональные данные клиентов или финансовые детали — достаточно обезличенной статистики. А линейным менеджерам по продажам, наоборот, не требуется вся аналитика — только информация по их клиентам и сделкам. Поэтому доступ с учётом функций сотрудников снижает риски даже при компрометации аккаунта.

На что обратить внимание при выборе аналитической платформы

Итак, внутренние процессы налажены. Следующий шаг — подобрать правильное решение, которое станет ядром вашей аналитики. К 2026 году от него ждут не только функциональности, но и роли надёжного партнёра.

Во-первых, система должна полностью соответствовать нормам права РФ: поддерживать локализацию обработки и хранения, быть включённой в реестр отечественного ПО и обеспечивать выполнение требований регуляторов к работе с данными.

Во-вторых, платформа обязана функционировать автономно — без критической зависимости от зарубежных сервисов и внешних сетей. А также сохранять работоспособность даже при частичном ограничении доступа к Интернету.

Наконец, ей надо обеспечивать шифрование и целостность данных, защищать каналы от перехвата, предусматривать механизмы обнаружения атак, а также предлагать детальный контроль обработки запросов и аудит действий пользователей по всей аналитической системе.

Дело в том, что принцип «доверяй, но проверяй» устарел. Для крупных компаний становится нормой модель zero-trust: в ней каждый запрос к данным — будь то от сотрудника, программы или устройства — проверяется, как будто он поступил из открытой сети. Доступ предоставляется только после строгой аутентификации и только к минимально необходимому ресурсу. Это сводит к нулю риски от скомпрометированных аккаунтов или действий внутри сети.

Как Roistat помогает соблюдать безопасность данных

Roistat — это маркетинговая платформа, которая изначально создавалась для работы в условиях строгих требований к конфиденциальности. Поэтому безопасность и соответствие законодательству заложены в основу архитектуры, а не добавляются опционально. В частности, Roistat включён в реестр отечественного ПО, использует собственную инфраструктуру, размещённую на территории РФ, и поддерживает механизмы, необходимые для обработки данных в соответствии с отраслевыми и юридическими нормами.

Чтобы вы были уверены в надёжности платформы, разберём ключевые аспекты её работы.

1. Архитектурные принципы и механизмы контроля

В Roistat нельзя получить доступ «просто так». Роли пользователей закреплены в системе, а их полномочия ограничены в соответствии с функциональными задачами.

Платформа поддерживает двухфакторную аутентификацию, протоколы шифрования и средства резервирования.

Как это работает:

- Каждой роли — будь то маркетолог, аналитик или руководитель — назначен чёткий набор доступов под её задачи.

- Двухфакторная аутентификация (2FA) по умолчанию защищает аккаунты от взлома.

- Все данные шифруются при передаче и хранении, а регулярное резервное копирование гарантирует их сохранность.

Этот подход исключает ситуации, когда у сотрудника или подрядчика оказывается доступ к лишней информации. А ещё предотвращает большинство внутренних угроз.

2. Подход к обеспечению безопасности ваших данных

Вы не можете контролировать то, чего не видите. Поэтому в Roistat все действия пользователей логируются — от изменения настройки интеграции до выгрузки отчёта.

- Полный журнал событий позволяет в любой момент проверить, кто, когда и что делал в системе.

- Платформа работает в защищённом контуре, а обмен данными с внешними сервисами вроде CRM-систем или рекламных кабинетов проходит через контролируемые каналы. Это сводит на нет риски, связанные с зависимостью от ненадёжной инфраструктуры сторонних поставщиков.

Всё это снижает риски, связанные с трансграничной передачей данных и зависимостью от инфраструктуры сторонних поставщиков.

3. Функциональные возможности аналитики

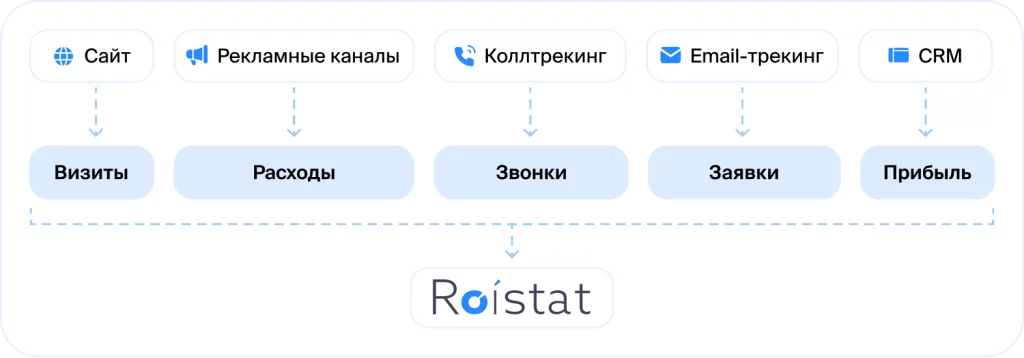

Для неё Roistat создаёт единый контур, который собирает данные из CRM, телефонии, рекламных систем, ERP и сайтов.

Для анализа и построения отчётов можно использовать обезличенные данные и агрегированные сегменты, что полностью соответствует требованиям по защите персональной информации.

Информация автоматически собирается в хранилище, обрабатывается и используется в сквозной аналитике для построения отчётов, моделей атрибуции и анализа эффективности каналов.

За счёт этого можно и контролировать процессы, и анализировать воронки, и оценивать эффективность затрат. Вся работа с клиентской базой и рекламными каналами происходит внутри платформы. Иными словами, вы выстраиваете прозрачную и безопасную аналитическую инфраструктуру, не передавая ключевые данные и клиентские сегменты сторонним сервисам.

Маркетинговая защита как фундамент устойчивости компании

К 2026 году работа с данными перестаёт быть вспомогательной задачей и становится частью общей политики управления рисками. Вопрос не в том, произойдёт ли инцидент, а в степени готовности компании к его предотвращению.

Компании, которые уже сейчас наводят порядок в процессах — прописывают правила доступа, ведут лог действий, используют единую аналитическую платформу и выбирают отечественные решения, — создают себе серьёзный «запас прочности» на годы вперёд.

Этот подход экономит время и ресурсы в будущем: он снижает нагрузку в условиях изменения законодательства, упрощает взаимодействие с регуляторами и даёт возможность спокойно масштабировать маркетинг, не перестраивая всю инфраструктуру под каждое новое требование.

Часто задаваемые вопросы

Российские компании рискуют столкнуться с внезапной блокировкой сервиса, сложностями в оплате из-за санкций или потерей данных. Кроме того, использование таких сервисов часто ведёт к штрафам за нарушение законов о локализации данных. В итоге бизнес попадает в зависимость от иностранного поставщика, чьи решения могут в любой момент перестать быть стабильными и легальными.

Чтобы данные не терялись и не «ломались» при переносе между разными системами, задействуют специальные сервисы. Например, платформы для интеграции и автоматического перемещения данных, а также средства для проверки их качества. Очень помогают открытые форматы и стандартные протоколы обмена (API), которые работают как общий язык для разных программ и обеспечивают сохранность информации.

Подготовку стоит начать с трёх шагов. Сперва надо провести аудит и составить список всех используемых иностранных сервисов. Затем следует разработать поэтапный план замены их на российские аналоги: например, начав самых критичных для работы инструментов. И параллельно стоит изучить актуальные требования законодательства РФ, чтобы новая инфраструктура сразу соответствовала всем нормам по защите данных и маркировке рекламы.